Pues la fiesta de esta noche ha tratado en configurar la pequeña red de una escuela.

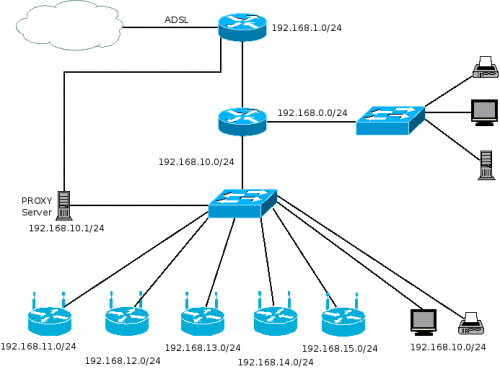

El esquema consiste en 3 tipos de redes, la 192.168.1.0/24 que es la que tiene la salida a internet, la 192.168.0.0/24 que es la red de profesores y las 192.168.10.0/24, 192.168.11.0/24, 192.168.12.0/24, 192.168.13.0/24, 192.168.14.0/24 y 192.168.15.0/24, que es la de los alumnos. La 192.168.10.0/24 será la red cableada y donde se encontrará el servidor proxy transparente de los alumnos, el resto de redes 192.168.1x.0/24 se accederá mediante wifi pero con la posibilidad de conectar 4 ordenadores por ethernet.

Los AP wifi disponen de una interfaz virtual vinculada a una VLAN para que los profesores se puedan conectar a ella y acceder a los recursos y a la red de profesores.

Los Alumnos no podrán acceder a la red de profesores ni a la red que tiene la salida a internet, pero los profesores si.

Cada uno de los AP wifi se encarga de gestionar las subredes de los alumnos y los conectamos entre ellos usando BGP, de esta forma fragmentamos la red permitiendo un mayor número de usuarios además de controlar el exceso de paquetes ARP en la red.

Éste es el esquema de la red que está previsto montar:

Comento que está previsto porqué ahora mismo la red está configurada para salir directamente a internet, pero es tan simple como en el enrutador que junta todas las redes indicar que el gateway es la IP del servidor Proxy. Si sólo queremos que salgan por el proxy los alumnos, haremos un mangle y un policy routing para especificar el gateway de la red de profesores.

Tras tanta palabrería, vamos a la configuración de los dispositivos.

El material usado es:

– 1 RB450G: para juntar las 3 redes

– 2 Switches + Patch Pannel: uno para la red de profesores y otro para la red de alumnos

– 5 RB751U-2HnD: como APs para los alumnos

Aquí tenéis la prueba del delito :)

Cada uno de los ordenadores esta en una subred distinta, el thinkpad en la 192.168.1.0/24 – internet, el lenovo con el windows en la 192.168.0.0/24 – profesores, el mac con mac os x en la 192.168.1x.0/24 – alumnos.

El Router ADSL de la red de salida a internet no tiene mucho secreto, simplemente si queremos poder acceder desde internet a la red interna vamos a añadir rutas estáticas a las distintas subredes a la ip 192.168.1.2 que es la IP que tiene la RB450G, el router que junta todas las redes. Podemos también usar esta red a modo de red DMZ donde colocar ordenadores que queramos tener accesibles desde internet, entonces, no podemos las rutas estáticas.

La configuración relevante de la RB450G es esta:

[admin@Escola-RB450] /interface> export # aug/19/2013 00:40:23 by RouterOS 6.2 # software id = # /interface bridge add l2mtu=1516 name=bridge-professors protocol-mode=rstp /interface ethernet set 1 name=ether2-professors set 2 name=ether3-alumnes set 3 name=ether4 set 4 name=ether5 /interface vlan add interface=ether3-alumnes l2mtu=1516 name=vlan-professors use-service-tag=yes vlan-id=100 /interface bridge port add bridge=bridge-professors interface=ether2-professors add bridge=bridge-professors interface=vlan-professors

– ether1: La red de internet

– ether2: La red de profesores

– ether3: La red de alumnos

– vlan-professors: asignada a ether3, y el bridge “bridge-professors” con la vlan-professors y la ether2.

En el bridge “bridge-professors” habilitamos el rapid spanning tree protocol para evitar bucles de red.

[admin@Escola-RB450] /ip address> export # aug/19/2013 00:42:02 by RouterOS 6.2 # software id = # /ip address add address=192.168.1.2/24 comment="LAN SORTIDA A INTERNET" interface=ether1-gateway network=192.168.1.0 add address=192.168.0.1/24 comment="LAN PROFESSORS" interface=bridge-professors network=192.168.0.0 add address=192.168.10.254/24 comment="LAN ALUMNES" interface=ether3-alumnes network=192.168.10.0 add address=172.16.1.1/30 comment="ZONA 1" interface=ether3-alumnes network=172.16.1.0 add address=172.16.1.5/30 comment="ZONA 2" interface=ether3-alumnes network=172.16.1.4 add address=172.16.1.9/30 comment="ZONA 3" interface=ether3-alumnes network=172.16.1.8 add address=172.16.1.13/30 comment="ZONA 4" interface=ether3-alumnes network=172.16.1.12 add address=172.16.1.17/30 comment="ZONA 5" interface=ether3-alumnes network=172.16.1.16

La asignación de IPs en cada interfaz.

Destaco la IP del rango de profesores que la asigno en el bridge “bridge-professors”.

Las ips 172.16.1.x/30 son las que usaremos para hacer el Peer BGP con los routers RB751U-2HnD.

[admin@Escola-RB450] /ip route> export # aug/19/2013 01:32:43 by RouterOS 6.2 # software id = # /ip route add distance=1 gateway=192.168.1.1

El default gateway o puerta de enlace predeterminada.

[admin@Escola-RB450] /ip pool> export # aug/19/2013 00:50:09 by RouterOS 6.2 # software id = # /ip pool add name=pool-professors ranges=192.168.0.33-192.168.0.250 add name=pool-alumnes ranges=192.168.10.33-192.168.10.250 [admin@Escola-RB450] /ip dhcp-server> export # aug/19/2013 00:50:40 by RouterOS 6.2 # software id = # /ip dhcp-server add address-pool=pool-professors disabled=no interface=bridge-professors lease-time=1h name=dhcp-professors add address-pool=pool-alumnes disabled=no interface=ether3-alumnes lease-time=1h name=dhcp-alumnes /ip dhcp-server network add address=192.168.0.0/24 dns-server=8.8.8.8 gateway=192.168.0.1 add address=192.168.10.0/24 dns-server=8.8.8.8 gateway=192.168.10.254

La configuración del servidor DHCP, para la red de profesores y para la red cableada de alumnos. Dejo el lease bastante bajo, a 1 hora, normalmente se deja a 3 días, así nos aseguramos que el DHCP se quede sin IPs libres para asignar en el caso de aglomeración en alguno de los puntos de la red. Sigo la misma política en todos los DHCP de la red.

[admin@Escola-RB450] /ip firewall> export # aug/19/2013 00:53:18 by RouterOS 6.2 # software id = # /ip firewall filter add action=drop chain=forward connection-state=new packet-mark=alumnes add chain=forward connection-state=new packet-mark=professors /ip firewall mangle add action=mark-packet chain=prerouting dst-address=192.168.0.0/24 in-interface=ether3-alumnes new-packet-mark=alumnes add action=mark-packet chain=prerouting dst-address=192.168.1.0/24 in-interface=ether3-alumnes new-packet-mark=alumnes add action=mark-packet chain=prerouting new-packet-mark=professors src-address=192.168.0.0/24 /ip firewall nat add action=masquerade chain=srcnat comment="default configuration" out-interface=ether1-gateway to-addresses=0.0.0.0 add action=src-nat chain=srcnat dst-address=!172.16.0.0/12 protocol=!ospf src-address=172.16.0.0/12 to-addresses=192.168.10.254

Añado 2 reglas mangle para controlar que los alumnos (todo lo que venga the ether3) no puedan acceder a las redes 192.168.1.0/24 (DMZ o red internet) y a la 192.168.0.0/24 (profesores). Luego añado otra para marcar los paquetes que vengan de la red de servidores (que estén conectados a ether2 o por las vlan-professors que hay definidos en todos los routers de la red).

Finalmente en filter, añado un drop para los paquetes “nuevos” que vengan marcados como “alumnes” y un accept para los de “professors”.

[admin@Escola-RB450] /routing bgp> export # aug/19/2013 00:58:33 by RouterOS 6.2 # software id = # /routing bgp instance set default as=100 redistribute-connected=yes redistribute-other-bgp=yes /routing bgp network add network=192.168.10.0/24 add network=192.168.0.0/24 /routing bgp peer add name=rb751-ZONA1 remote-address=172.16.1.2 remote-as=101 ttl=1 add name=rb751-ZONA2 remote-address=172.16.1.6 remote-as=102 ttl=1 add name=rb751-ZONA3 remote-address=172.16.1.10 remote-as=103 ttl=1 add name=rb751-ZONA4 remote-address=172.16.1.14 remote-as=104 ttl=1 add name=rb751-ZONA5 remote-address=172.16.1.18 remote-as=105 ttl=1

La configuración de la instancia BGP y de los peers, además de añadir las 2 redes con las que trabaja éste router.

Ahora ya pasamos pues a uno de los AP wifi de los alumnos y en los que hay una VLAN para que los profesores se puedan conectar. Por supuesto, la idea es que la red de alumnos sea abierta y la de profesores bajo llave WPA2-PSK y lo que haga falta :P De momento la configuración está sin cifrado, que para hacerlo se tiene que ir al perfil y definir la clave.

Sólo explico el router de la Zona1, ya que la configuración para los demás es totalmente idéntica y sólo cambian las direcciones IP y los ESSID.

[admin@Escola-Zona1] /interface> export

# aug/19/2013 01:15:33 by RouterOS 6.2

# software id =

#

/interface bridge

add name=bridge-alumnes protocol-mode=rstp

add l2mtu=1596 name=bridge-professors

/interface wireless

set 0 band=2ghz-b/g/n channel-width=20/40mhz-ht-above disabled=no distance=indoors ht-rxchains=0,1 ht-txchains=0,1 l2mtu=2290 mode=

ap-bridge ssid=Escola-Zona1

add disabled=no l2mtu=2290 mac-address=D6:CA:6D:A5:XX:XX master-interface=wlan1 name=wlan2-professors ssid=Escola-PZ1 wds-cost-range=0

wds-default-cost=0

/interface vlan

add interface=ether1-gateway l2mtu=1596 name=vlan-professors use-service-tag=yes vlan-id=100

/interface bridge port

add bridge=bridge-alumnes interface=ether2

add bridge=bridge-alumnes interface=ether3

add bridge=bridge-alumnes interface=ether4

add bridge=bridge-alumnes interface=ether5

add bridge=bridge-alumnes interface=wlan1

add bridge=bridge-professors interface=vlan-professors

add bridge=bridge-professors interface=wlan2-professors

Creamos dos bridges, “bridge-alumnes” que contiene ether2, ether3, ether4, ether5 y wlan1 (activamos rstp) y “bridge-professors” que contiene “vlan-professors” (asignada a ether1) y wlan2-professors (que es una interfaz virtual de wlan1).

[admin@Escola-Zona1] /interface> /ip address [admin@Escola-Zona1] /ip address> export # aug/19/2013 01:16:15 by RouterOS 6.2 # software id = # /ip address add address=192.168.11.1/24 interface=bridge-alumnes network=192.168.11.0 add address=172.16.1.2/30 comment="ZONA 0" interface=ether1-gateway network=172.16.1.0

La ip 192.168.11.1/24 asignada al bridge donde están casi todas las interfaces y la 172.16.1.2/30 para hacer el peer con la RB450G.

[admin@Escola-Zona1] /ip route> export # aug/19/2013 01:31:00 by RouterOS 6.2 # software id = # /ip route add distance=1 gateway=172.16.1.1

El default gateway o puerta de enlace, la IP del otro lado del Peer BGP.

[admin@Escola-Zona1] /ip pool> export # aug/19/2013 01:16:38 by RouterOS 6.2 # software id = # /ip pool add name=pool1 ranges=192.168.11.10-192.168.11.250 [admin@Escola-Zona1] /ip pool> .. [admin@Escola-Zona1] /ip> dhcp-server [admin@Escola-Zona1] /ip dhcp-server> export # aug/19/2013 01:16:51 by RouterOS 6.2 # software id = # /ip dhcp-server add address-pool=pool1 disabled=no interface=bridge-alumnes lease-time=1h name=server1 /ip dhcp-server network add address=192.168.11.0/24 dns-server=8.8.8.8 gateway=192.168.11.1

La configuración del servidor DHCP.

Firewall: No aplicamos ninguna regla.

[admin@Escola-Zona1] /routing bgp> export # aug/19/2013 01:18:38 by RouterOS 6.2 # software id = # /routing bgp instance set default as=101 redistribute-connected=yes redistribute-other-bgp=yes router-id=192.168.11.1 /routing bgp network add network=192.168.11.0/24 /routing bgp peer add name=zona0 remote-address=172.16.1.1 remote-as=100 ttl=1

Y la configuración BGP.

Ahora ya sólo nos tocará definir un servidor NTP a cada uno de los routers, el identity, deshabilitar los protocolos ftp, telnet y www de las mikrotik y permitir sólo acceder a la administración de los routers a los usuarios que vengan de las redes 192.168.0.0/24 y 192.168.1.0/24, e importante! muy importante! actualizar y hacer un backup de todas las configuraciones!

Ignasi FS liked this on Facebook.

Pau Ibars liked this on Facebook.

Configuración de la red de una escuela » good read http://t.co/H65ufDt76q vía @feedly

Muy bueno el manual como siempre.

Gracias Black :p

Segun la configuración que has mostrado el proxy no esta activo.

Todo el tráfico saldra por la adsl conectada a la rb sin pasar por el proxy.

Podrias explicar como marcar los paquetes para que utilizen el proxy o la salida directa?

Los ap se podrian configurar con un radius para que tanto profesores como alumnos utilizar un unico user y pass para conectarse a la red del centro y al mismo tiempo a un proxy de guifi si el centro se conectara a guifinet.

¿Si la respuesta es que si.Podrias explicar como?

Pau Ibars Verdaguer liked this on Facebook.

Ignasi FS liked this on Facebook.

Great article.